Om te kunnen achterhalen hoe schoolsoftware met privacy omgaat zijn er verschillende gereedschappen waarmee je kunt zien wat er op de achtergrond, onzichtbaar voor de gebruiker, allemaal gebeurt. Voor ons onderzoek zijn we op zoek naar mensen die toegang hebben tot schoolsoftware (als leerkracht, ouder of scholier) en eens in willen loggen en ons de resultaten sturen. Help ons mee te achterhalen welke trackers er verstopt zitten! Met behulp van een simpele app die op iedere browser werkt kunnen we deze trackers makkelijk achterhalen.

Doe je mee? Volg dan de onderstaande stappen en stuur ons wat je tegenkomt! Dat kan via onderzoekATeerlijkdigitaalonderwijs.nl.

Webdiensten

De meeste op onderwijs gerichte software draait tegenwoordig in een webbrowser en deze is op een relatief makkelijke manier te onderzoeken. Daarom beperken we ons hier tot webdiensten, waarvan we willen onderzoeken in hoeverre deze (meta)data verzamelen die niet nodig zijn voor het functionele gebruik van de website. Bijvoorbeeld om je doen en laten te volgen voor gerichte advertenties. Of om je aandacht langer vast te houden met beter op jou gerichte filmpjes (personaliseren)

Dankzij Europese regelgeving (AVG en ePrivacy richtlijn) moeten aanbieders toestemming vragen voor het verzamelen van sommige data en het plaatsen van sommige cookies. Dat levert in de praktijk overal irritante toestemmingspop-ups op, waarmee je de gelegenheid krijgt om af te zien van deze toestemming. (Protip: Consent-O-Matic)

Voor scholen zijn de regels strenger. Leerplichtige kinderen mag in een onderwijscontext doorgaans niet gevraagd worden om toestemming voor dataverzameling buiten onderwijsdoelen. En ook mag er geen data worden verzameld (met of zonder toestemming) voor reclamedoeleinden of het trainen van commerciële AI algoritmen.

Gereedschap: NoScript

Met deze handleiding leer je eerst het gereedschap NoScript gebruiken. Veel websites bevatten stukjes code (Java-scripts) die ervoor zorgen dat de website functioneert. Met NoScript kun je zien welke programma’s (scripts) er binnen een website draaien en van welke server deze worden gedownload. Met NoScript kun je deze in kaart brengen en zien van welke server ze afkomstig zijn: van de softwareaanbieder zelf of van een advertentiebedrijf?

NoScript draait als een plug-in in je browser en is beschikbaar voor Firefox en Chrome. Zorg dus dat je één van deze browsers hebt geïnstalleerd.

Installatie

Ga naar noscript.net/getit en klik op het logo van Firefox of Chrome, afhankelijk van de browser die je gebruikt.

Zodra je de plug-in hebt geïnstalleerd blokkeert deze direct alle scripts in je browser. Je kunt NoScript bedienen vanuit het dropdownmenu van de plug-in. Bij de meeste browsers vind je dat rechtsboven in beeld. Soms zit het daar verstopt in een hoofdmenu met alle plug-ins. Je herkent het aan dit logootje:

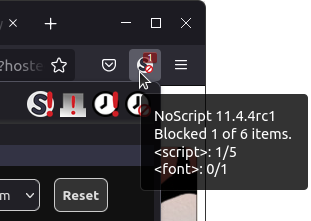

Wanneer je een website opent zie je een tellertje in het logo dat bijhoudt hoeveel scripts erop die website draaien.

Wanneer je vervolgens op het logo klikt kun je ook zien van welke server deze afkomstig zijn.

In dit voorbeeld zie je dat de website Google Analytics gebruikt om het gedrag van de bezoeker te monitoren.

NoScript uitzetten gaat met deze knop:![]() Je website werkt dan weer zoals je gewend bent. Je kunt ook per domein java script aan- of uitzetten. Dan kun je zien wat wel of niet nodig is om de site te laten werken. Google Analytics heb je nooit nodig 😉

Je website werkt dan weer zoals je gewend bent. Je kunt ook per domein java script aan- of uitzetten. Dan kun je zien wat wel of niet nodig is om de site te laten werken. Google Analytics heb je nooit nodig 😉

NoScript weer aanzetten doe je met deze knop:![]()

Analyse

Voor een analyse is het belangrijk om heel gestructureerd te werken. Je ziet al gauw door de bomen het bos niet meer. Documenteer alles dus goed:

- Voorbereiding:

- Maak een document aan waarin je zowel tekst als links als afbeeldingen kunt plakken. Verderop zie je wat voorbeelden van wat er in zo’n document zou kunnen staan.

- Zoek uit hoe je een screenshot kunt maken, en hoe je die in je onderzoeksdocument kunt plakken.

- Maak een lijst van webdiensten die je na inloggen met je schoolaccount kunt gebruiken en die je wilt onderzoeken.

- Doorloop voor elke webdienst de volgende stappen:

- Noteer de datum en welke website of leeromgeving je onderzoekt.

- Open in je browser een zogeheten Private of Incognito Venster. Zo weet je zeker dat er geen cookies of scripts van andere, eerder bezochte sites je resultaat beïnvloeden.

- Zorg dat er geen andere plug-ins of extensies aan staan die de resultaten kunnen beïnvloeden, zoals adblockers. Je school kan ook een adblocker in het netwerk hebben. Kijk dan of je het onderzoek kunt herhalen op een internet verbinding zonder adblocker.

- Ga naar de website die je wilt onderzoeken en log in. Noteer met welk soort account je inlogt: leerkracht, ouder of leerling.

- Noteer van elke stap waar je op klikt en wat er gebeurt, en maak screenshots die je erbij plakt in je documentatie. Let daarbij op de volgende zaken:

- Toestemming: Wordt je gevraagd om toestemming (consent) voor het delen van data? Maak screenshots van de popup en eventuele toelichting als je daar naar kunt doorklikken.

- Scripts: Klik op het

NoScript logo om zichtbaar te maken welke scripts de site gebruikt en maak een screenshot van het lijstje dat verschijnt.

NoScript logo om zichtbaar te maken welke scripts de site gebruikt en maak een screenshot van het lijstje dat verschijnt. - Persoonsgegevens: Verwijder persoonsgegevens, denk aan leerling naam/nummer, klas etc. Ook je andere tabbladen, bookmarks en add-ons kun je beter buiten beeld laten.

- Herleidbaarheid: Zorg dat in je screenshot altijd goed te zien is over welke website het gaat, en zorg dat de tijd en datum terug te vinden is

- Stuur je document naar onderzoekATeerlijkdigitaalonderwijs.nl

Voorbeelden

Hieronder een aantal voorbeelden van eerder gedaan onderzoek met NoScript en de manier waarop je dit kunt documenteren.

Voor deze handleiding nemen we een willekeurige school als voorbeeld. Niet omdat die school anders is dan de rest, maar juist omdat de meeste functies van een typische scholenwebsite er aanwezig zijn.

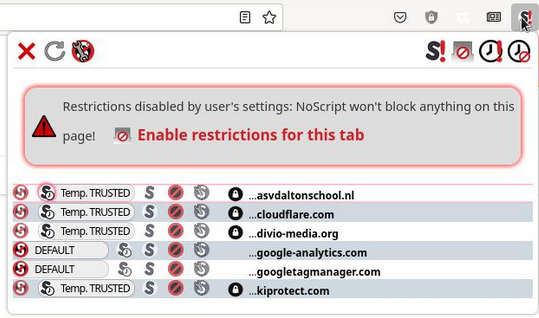

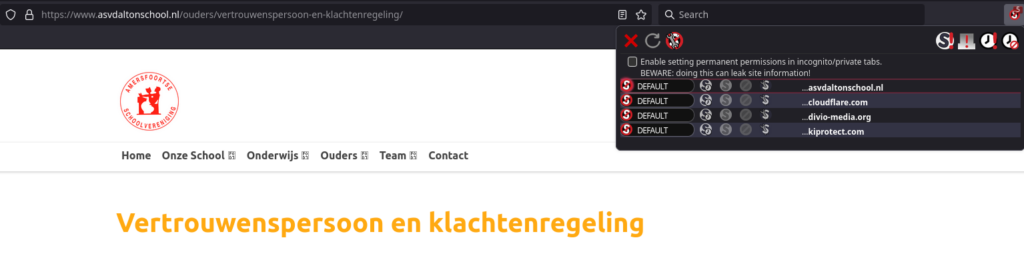

Voorbeeld 1: Website school (zonder inloggen)

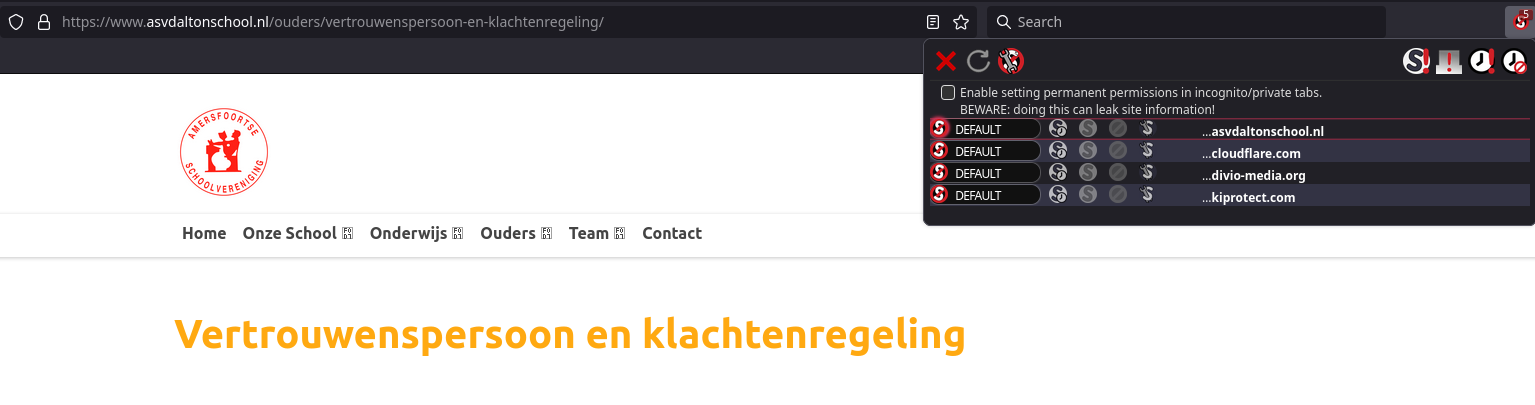

Wat gebeurt er als ik contact wil zoeken met een vertrouwenspersoon op de school? Ik ga naar de website van onze school, het menu voor “Ouders” en klik op vertrouwenspersoon.

(screenshot 15 januari 2024)

(screenshot 15 januari 2024)

Je ziet dat er behalve van de school zelf ook scripts worden gebruikt die afkomstig zijn van:

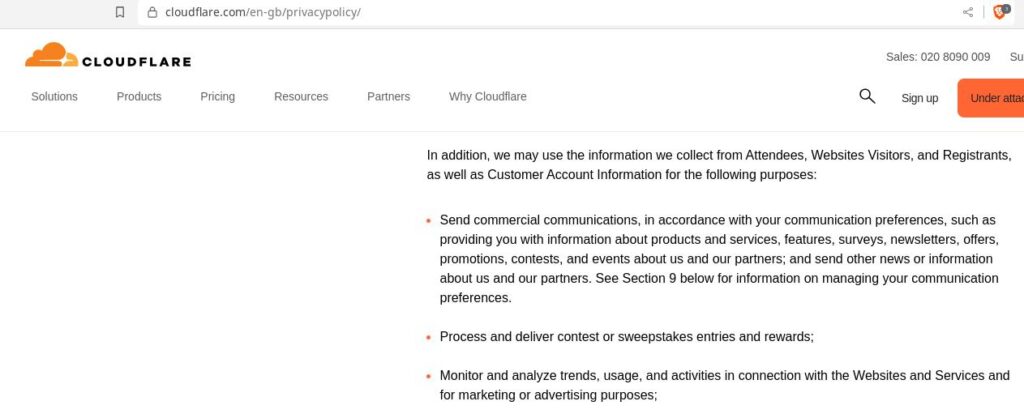

Die hebben allemaal hun eigen privacy voorwaarden. Om te zien wat die voorwaarden zijn kun je de URL kopiëren in je browser en de privacy-voorwaarden bekijken, die staan vaak onderaan de website.

Bij cloudfare.com zien we bijvoorbeeld dat ze je data kunnen verkopen aan adverteerders en voor andere marketing doeleinden.

We hebben nu gezien dat contact zoeken met een vertrouwenspersoon al niet zo’n privé-aangelegenheid is als je zou verwachten.

(nogmaals, deze school is geen uitzondering)

Voorbeeld 2: Lesmethode Voortgezet Onderwijs

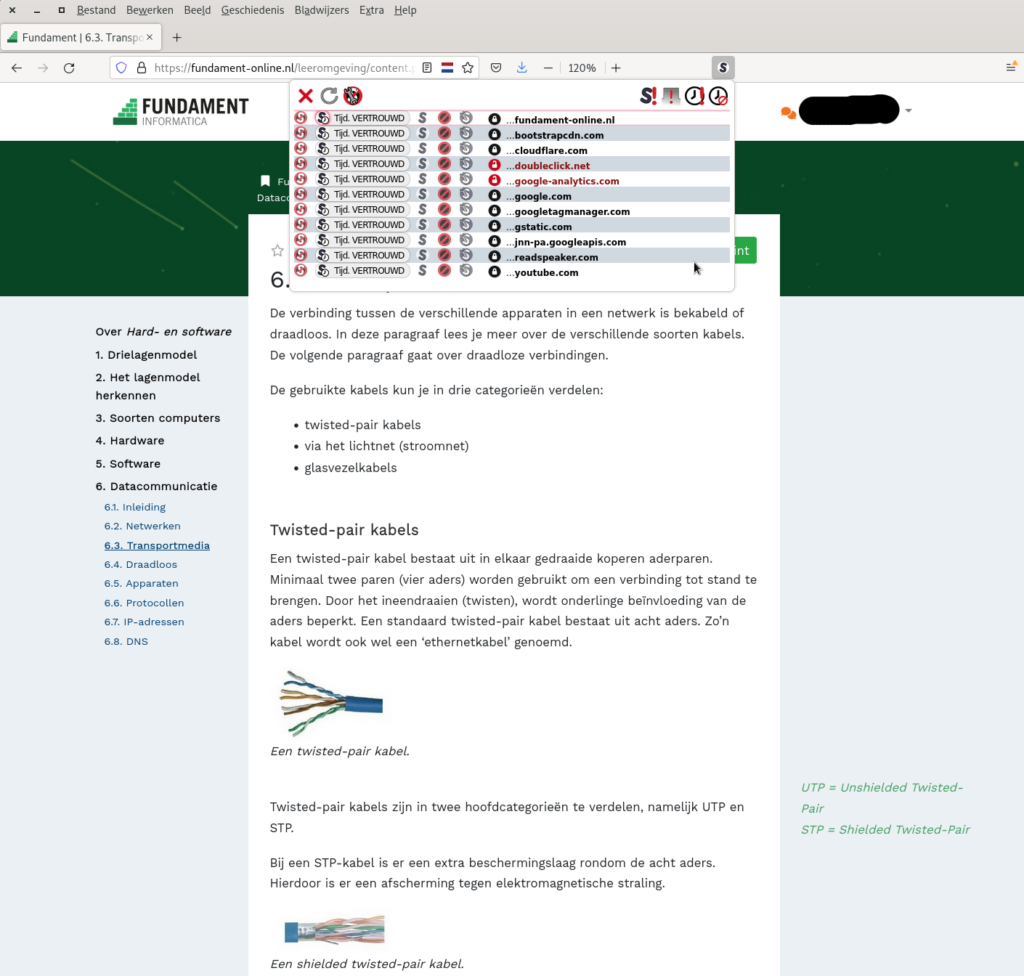

Fundament-online is een lesmethode van www.instruct.nl voor informatica. Ze zijn is aangesloten bij privacyconvenant.nl/deelnemers.

In onderstaande screenshot is te zien dat allerhande trackers worden gebruikt.

De naam van de leerling hebben we zwart gelakt. Volgens het privacy-convenant zou hier alleen een leerlingnummer moeten staan (data-minimalisatie).

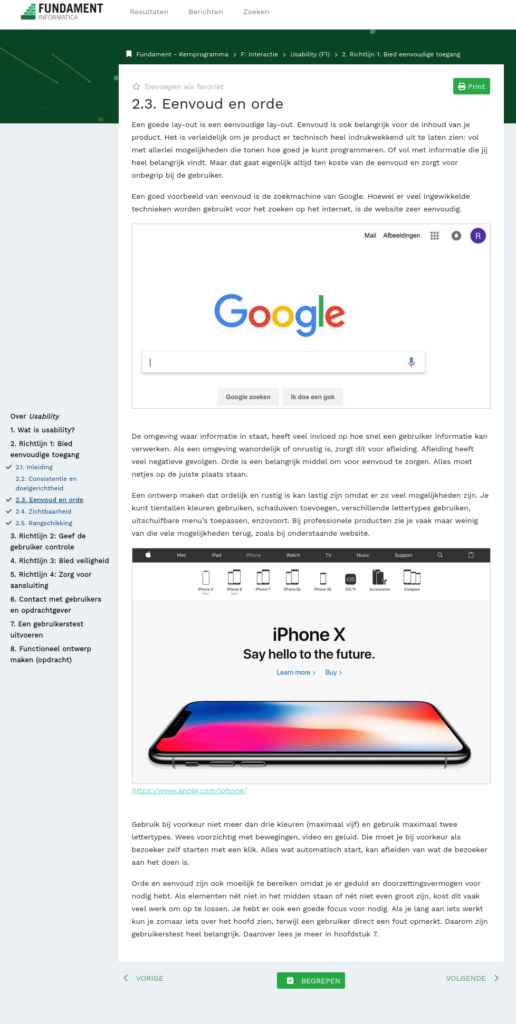

Behalve de advertentie trackers zit deze lesmethode zelf ook vol met reclame voor Google.

Zoals het hoofdstuk eenvoud en orde, Google zoeken dient hier als voorbeeld van een goede website.

Zelfs de screenshots in deze lesmethode zijn aangepast zodat er altijd “zoeken met Google” staat. Behalve dat dit sluikreclame is, is het inhoudelijk onzin. In de adresbalk hoort natuurlijk file://hallowereld.html te staan.

(screenshots van 5 maart 2023)

Voorbeeld 3: Lesmethode Basisonderwijs

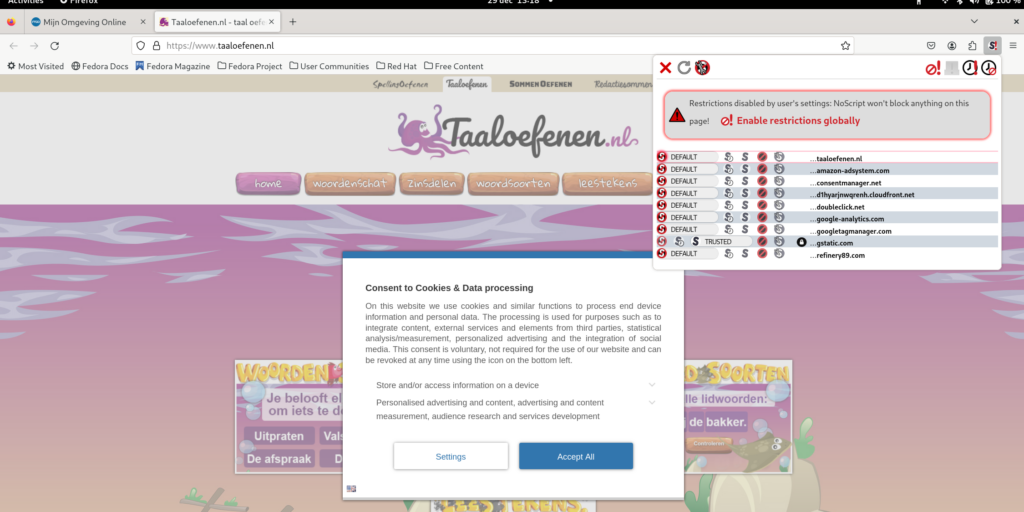

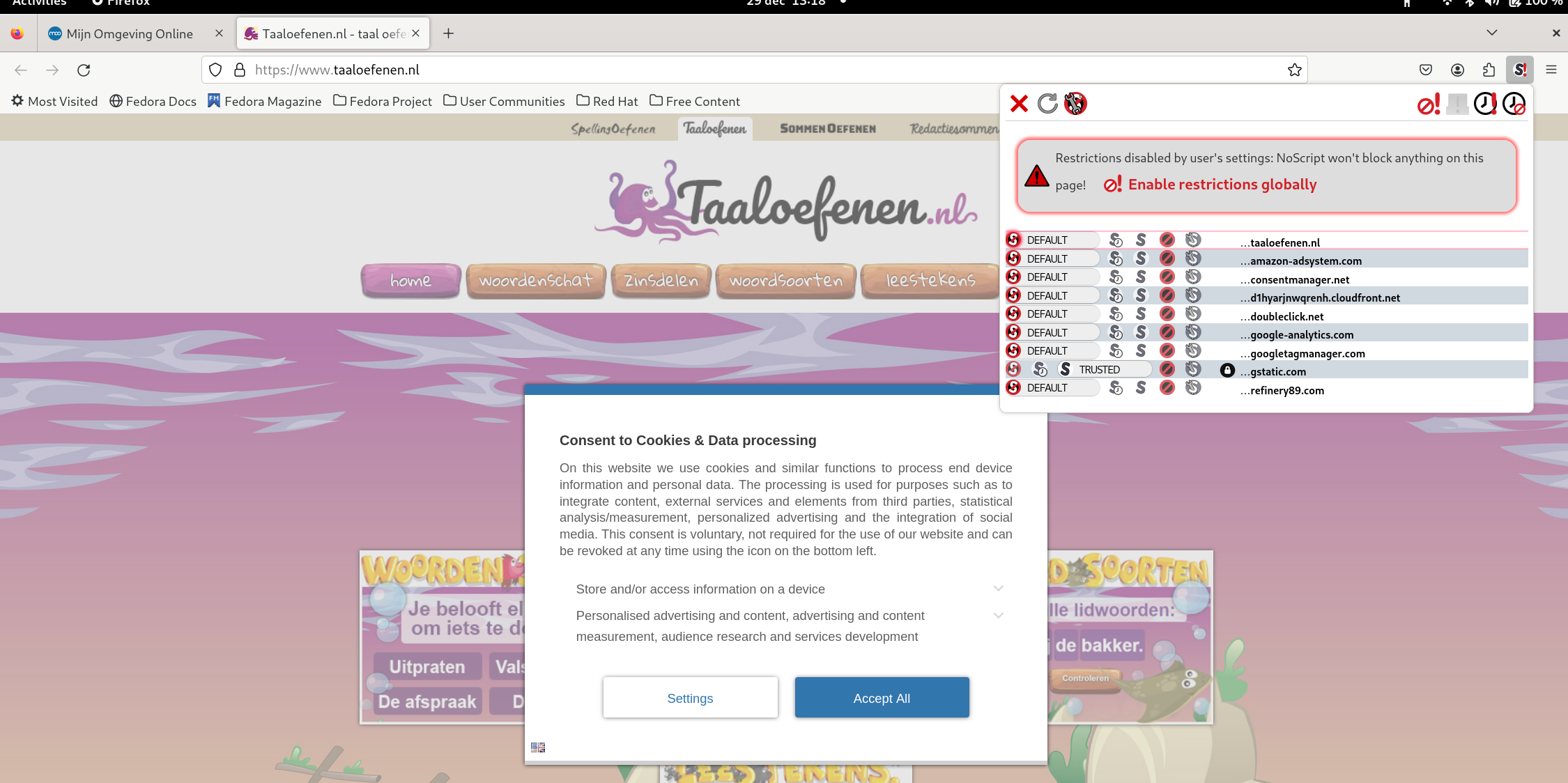

Op 29 december 2023 is ingelogd met een leerling account op de digitale leeromgeving van de school. Daar wordt onder meer doorverwezen naar taaloefenen.nl

(screenshot 29 december 2023)

(screenshot 29 december 2023)

Wanneer je daarop doorklikt is te zien dat:

- gevraagd wordt om toestemming voor het plaatsen van cookies en dataverwerking voor gepersonaliseerde reclame.

- scripts worden geladen van ondermeer Amazon Adsystem, Google Analytics en Doubleclick, alledrie systemen die gebruikersprofielen maken en deze doorverkopen aan adverteerders.

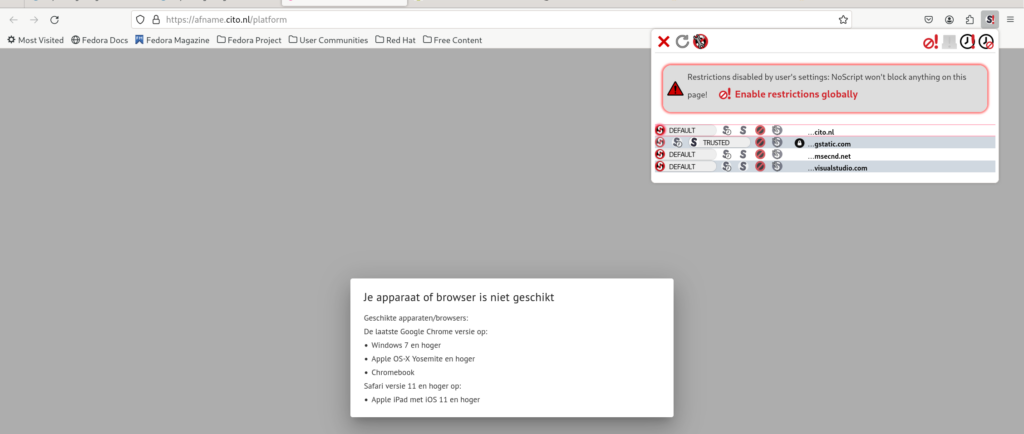

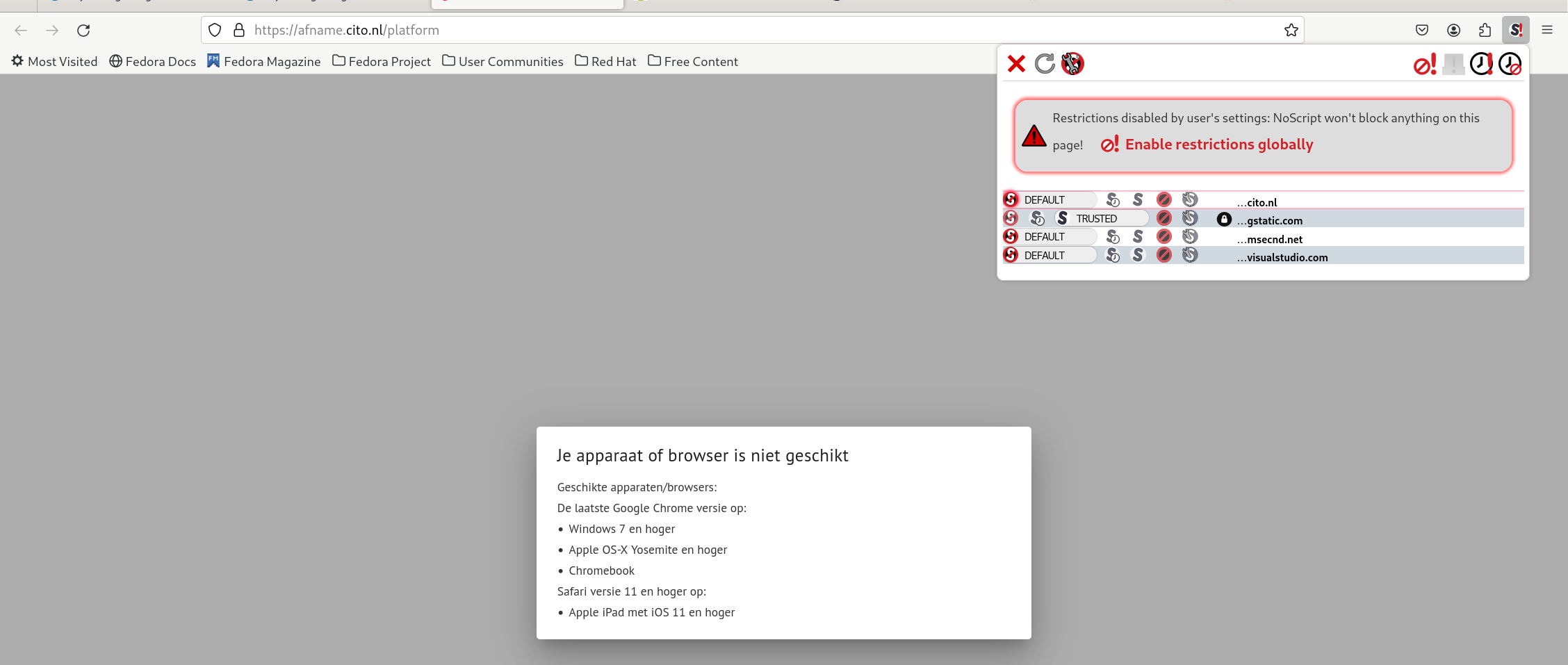

Voorbeeld 4: CITO

Bij de website van CITO valt iets anders op. Hier kom je alleen toevallig achter wanneer je de site bezoekt met Firefox of met een Linux-computer.

(screenshot 29 december 2023)

(screenshot 29 december 2023)

Dit betekent dat CITO alleen werkt met gesloten besturingssystemen en browsers waarbij de werking (ook wat betreft privacy) niet onafhankelijk kan worden gecontroleerd.

Vervolg

Met NoScript vind je een aantal diensten waarmee door websites die je gebruikt wordt gecommuniceerd. Maar om erachter te komen welke (meta)data precies worden gedeeld en wat die diensten met je data (mogen) doen heb je andere gereedschappen nodig en/of moet je vaak lange en moeilijk te lezen voorwaarden doornemen.

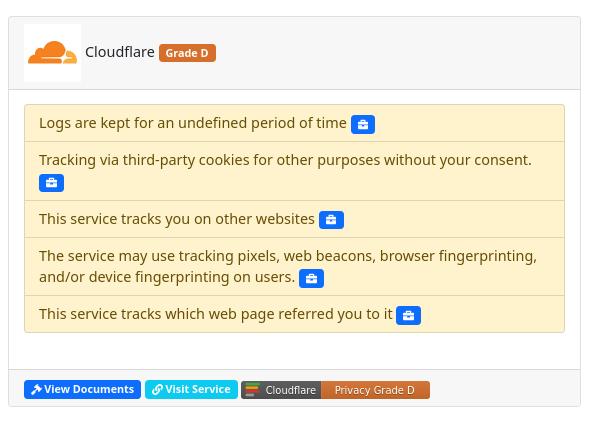

Het eerste is iets voor een volgende handleiding. Voor het tweede is er een collectief initiatief dat dit voor een aantal bekende diensten doet: Op tosdr.org vind je korte samenvattingen van de privacyvoorwaarden van veel van die gereedschappen. Dit is bijvoorbeeld de samenvatting van de voorwaarden van Cloudflare:

De “grade D” die je ziet kun je vergelijken met een energielabel voor voorwaarden. A is super goed, E het allerslechtst.

Help mee met dit onderzoek en laat ons weten wat je vindt!

Help mee met dit onderzoek en laat ons weten wat je vindt!